Les secrets d’une gestion efficace des files d’attente dans les centres d’appels

Avez-vous déjà ressenti cette frustration de devoir patienter en ligne, attendant qu’un agent prenne enfin votre appel ? La gestion des files d’attente représente l’un des plus grands défis auxquels font face les centres d’appels aujourd’hui. On le sait, la satisfaction client est au cœur de toutes les préoccupations, chaque moment passé en attente peut […]

Phishing par faux captcha : quand powershell devient une porte ouverte au malware

Les cyberattaques continuent de gagner en sophistication, et une nouvelle méthode de phishing vient de le prouver. Cette fois, ce sont les utilisateurs de github qui ont été ciblés via une campagne utilisant un faux email d’alerte et une captcha frauduleuse. L’objectif ? Inciter les victimes à exécuter une série de commandes sur windows, menant au téléchargement d’un […]

Les risques humains en cybersécurité : comprendre et prévenir les erreurs

Les entreprises se retrouvent souvent confrontées à des défis majeurs en matière de cybersécurité. Malgré des infrastructures techniques robustes et des systèmes de sécurité avancés, les comportements humains demeurent la principale source de vulnérabilités. Chaque jour, des erreurs commises par des employés peuvent compromettre la sécurité des données d’une organisation. C’est pourquoi il est essentiel de comprendre les risques associés à ces erreurs humaines et […]

Qu’est-ce qu’une ligne POTS et comment diffère-t-elle de la VoIP ? Comparaison des technologies téléphoniques

Découvrez les différences entre POTS et VoIP, leurs avantages, et comment choisir la meilleure solution pour moderniser vos communications professionnelles.

RPO et RTO : comprendre ces indicateurs clés pour optimiser la continuité d’activité de votre entreprise

Explorez les concepts clés de RPO et RTO, essentiels pour minimiser pertes de données et interruptions, et découvrez des stratégies d’optimisation efficaces.

Les meilleurs conseils de cybersécurité à communiquer à tous vos employés

Apprenez à protéger vos données et à réduire les cyberrisques grâce à des bonnes pratiques, des formations régulières et des outils essentiels comme le 2FA.

Que signifie Private Branch Exchange (PBX) ? On vous explique tout

Découvrez le rôle clé du PBX et de l’IP PBX dans la téléphonie d’entreprise, leurs avantages, limites, et comment ils modernisent vos communications.

ToIP vs VoIP : quelles sont les différences ?

Avec l’essor de la communication numérique, des outils, des logiciels, etc, il est facile de se perdre parmi les nombreux acronymes techniques qui peuplent notre quotidien en entreprise. ToIP, VoIP… à première vue, ces termes semblent similaires, mais ils cachent des différences importantes qui influencent la manière dont nous communiquons. La VoIP (Voice over Internet […]

Pré-décroché : les bonnes pratiques

Imaginez un appel téléphonique comme une porte d’entrée vers votre entreprise. Le pré-décroché, c’est la poignée de cette porte — celle qui annonce dès les premières secondes l’atmosphère de votre maison. Ce n’est pas juste une formalité, c’est une invitation à entrer dans un univers où chaque client compte. Un pré-décroché bien fait peut transformer […]

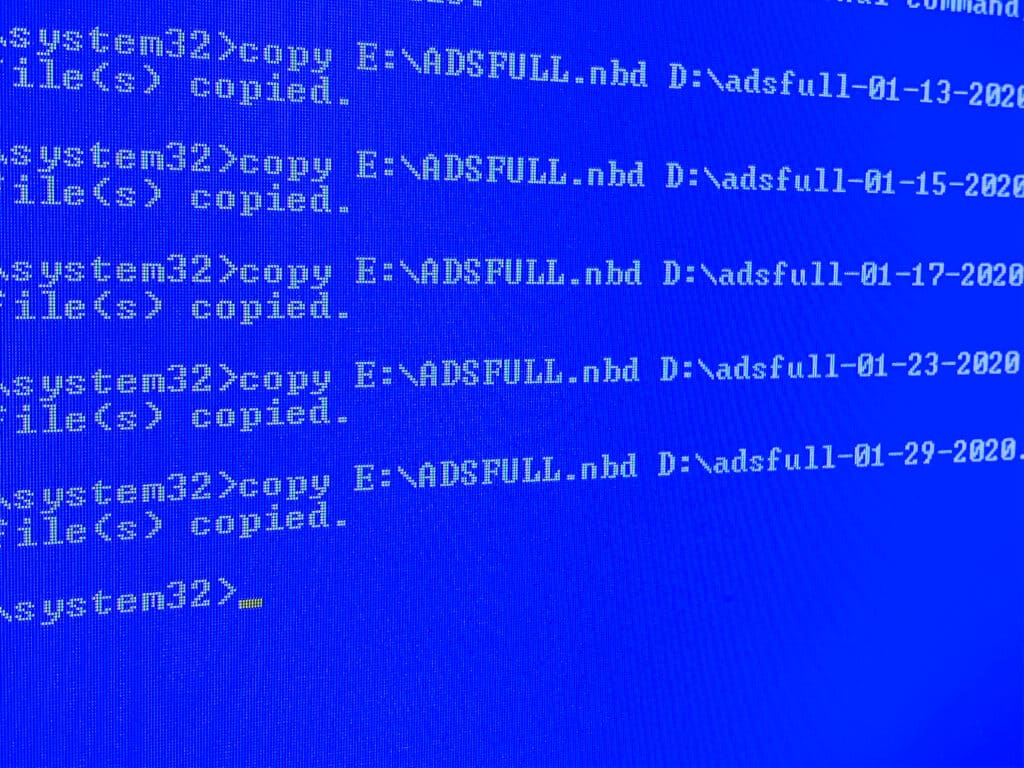

GPO : comment configurer simplement le verrouillage automatique des sessions

Une session laissée ouverte sans surveillance peut être une porte d’entrée pour les intrusions et les fuites de données. Le verrouillage automatique des sessions, souvent sous-estimé, constitue une mesure simple mais essentielle pour renforcer la sécurité au sein d’une organisation. Pourtant, sa mise en œuvre peut sembler complexe pour de nombreux administrateurs système. Par exemple, […]