Une session laissée ouverte sans surveillance peut être une porte d’entrée pour les intrusions et les fuites de données. Le verrouillage automatique des sessions, souvent sous-estimé, constitue une mesure simple mais essentielle pour renforcer la sécurité au sein d’une organisation. Pourtant, sa mise en œuvre peut sembler complexe pour de nombreux administrateurs système.

Par exemple, Whitehead Nursing Home, en Irlande du Nord, a récemment été condamné à une amende d’environ 15 000 livres par l’Information Commissioner’s Office (ICO), sorte de CNIL, pour négligence dans une violation de données. Un employé a emporté chez lui un ordinateur portable de travail non crypté, qui a ensuite été volé lors d’un cambriolage. Cette violation a exposé les données personnelles de 46 employés et 29 patients. Un ordinateur bien verrouillé permet d’éviter ce genre de fuite.

Comprendre le verrouillage automatique des sessions via GPO

Qu’est-ce qu’une GPO ?

Une GPO, ou Group Policy Object, est un ensemble de règles et de configurations utilisé dans les environnements Windows pour gérer et contrôler les paramètres des systèmes et des utilisateurs. Elle permet aux administrateurs de centraliser la gestion des configurations de sécurité, des applications, et bien d’autres aspects au sein d’un réseau d’entreprise. Dans une entreprise en cybersécurité, les GPOs jouent un rôle primordial en assurant la protection des systèmes contre les menaces potentielles. La configuration du verrouillage automatique des sessions via une stratégie de groupe (GPO) en est un exemple concret.

Les GPOs sont appliquées via Active Directory, ce qui facilite leur propagation à travers tout le réseau. Elles peuvent cibler des utilisateurs ou des ordinateurs spécifiques, permettant une flexibilité et une précision dans l’application des politiques. Avec une bonne compréhension et utilisation des GPOs, les administrateurs peuvent s’assurer que les environnements informatiques de leur organisation fonctionnent de manière sécurisée et efficace.

Importance du verrouillage automatique des sessions

Le verrouillage automatique des sessions est une fonction vitale pour toute organisation soucieuse de la sécurité de ses données, et si vous lisez cet article vous savez de quoi il en retourne. En verrouillant automatiquement une session après un certain temps d’inactivité, on augmente la sécurité des postes de travail et on minimise le risque d’accès non autorisé. C’est particulièrement important dans les environnements où les postes de travail sont partagés ou situés dans des espaces ouverts.

Cette fonctionnalité protège non seulement les données sensibles, mais elle contribue également à maintenir la productivité en évitant les interruptions de service dues à des incidents de sécurité. Le verrouillage automatique des sessions garantit que seules les personnes autorisées peuvent accéder aux informations, ce qui est essentiel pour la confidentialité et l’intégrité des données.

En outre, cette pratique contribue à la conformité avec les réglementations sur la protection des données, telles que le RGPD. En mettant en œuvre des mesures de sécurité robustes comme le verrouillage automatique, les organisations démontrent leur engagement à protéger les données personnelles et à respecter les normes de sécurité établies par les autorités de régulation.

Configurer le verrouillage automatique des sessions

Accéder à la console de gestion de stratégie de groupe

Pour configurer le verrouillage automatique des sessions via GPO, la première étape consiste à accéder à la console de gestion de stratégie de groupe. Cette console est l’outil principal pour créer, modifier et gérer les GPOs. Pour y accéder, vous devez être sur un ordinateur membre du domaine avec des droits d’administrateur. Recherchez « Gestion des stratégies de groupe » dans le menu Démarrer ou utilisez la commande « gpmc.msc » dans la boîte de dialogue Exécuter.

Une fois dans la console, vous verrez une arborescence qui répertorie les domaines et les unités organisationnelles (OU) de votre réseau. C’est ici que vous pouvez gérer et visualiser les GPOs qui sont déjà en place. Familiarisez-vous avec cette interface, car elle vous sera utile pour appliquer les politiques de verrouillage automatique des sessions et d’autres configurations de sécurité.

Créer et configurer un nouvel objet de stratégie

Pour créer une nouvelle GPO, faites un clic droit sur le domaine ou l’OU approprié, puis sélectionnez « Créer un GPO dans ce domaine et le lier ici ». Donnez un nom descriptif à votre GPO, par exemple « Verrouillage Automatique des Sessions ». Une fois créé, vous pouvez modifier la GPO en faisant un clic droit dessus et en sélectionnant « Modifier ».

Dans l’éditeur de stratégie de groupe, naviguez vers « Configuration de l’ordinateur », puis « Stratégies », « Modèles d’administration », « Panneau de configuration » et « Personnalisation ». Recherchez l’option « Délai d’inactivité de l’ordinateur » et configurez-le selon les besoins de votre organisation, par exemple 10 ou 15 minutes. Vous pouvez également accéder à « Configuration utilisateur / Stratégies / Modèles d’administration / Panneau de configuration / Personnalisation » pour activer l’économiseur d’écran, le protéger par mot de passe et configurer le délai d’inactivité à 600 secondes. Assurez-vous de tester cette configuration dans un environnement de test avant de la déployer à grande échelle.

Lier et appliquer la stratégie créée

Après avoir configuré votre GPO, il est crucial de la lier à l’emplacement correct pour qu’elle soit appliquée aux utilisateurs ou ordinateurs concernés. Cela se fait généralement au niveau de l’OU ou du domaine. Liez le GPO à l’unité organisationnelle souhaitée, attendez la réplique et redémarrez les ordinateurs concernés pour garantir une application efficace de la stratégie. Assurez-vous que la GPO est activée et vérifiez que les permissions sont correctement définies pour les utilisateurs ou groupes ciblés.

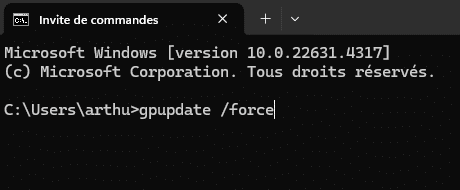

Une fois la GPO liée, elle doit se propager automatiquement aux machines sous son contrôle. Cependant, il peut être nécessaire de forcer la mise à jour des politiques sur les ordinateurs clients en utilisant la commande « gpupdate /force ». Vérifiez que les paramètres de verrouillage automatique fonctionnent comme prévu en consultant les logs et en effectuant des tests sur plusieurs machines. L’application de la stratégie aux utilisateurs depuis un contrôleur de domaine est essentielle pour une mise en œuvre réussie.

Vérification et gestion des stratégies de verrouillage

Vérifier l’application de la GPO

Après avoir déployé votre GPO, il est essentiel de vérifier son application pour s’assurer qu’elle fonctionne comme prévu. Utilisez l’outil « Resultant Set of Policy » (RSoP) pour générer un rapport sur les politiques appliquées à une machine ou un utilisateur spécifique. Cet outil vous aidera à identifier toute configuration manquante ou conflit potentiel. Vérifiez également le verrouillage automatique après 10 minutes d’inactivité pour vous assurer que la GPO fonctionne correctement.

Une autre méthode pour vérifier l’application est de consulter les journaux d’événements Windows. Recherchez les événements relatifs à l’application des stratégies de groupe pour confirmer que la GPO de verrouillage automatique est bien mise en place. Utilisez des commandes telles que « gpupdate /force » et « net accounts » pour une vérification approfondie. Cela vous permettra de diagnostiquer et de résoudre rapidement les problèmes éventuels.

Utiliser PowerShell pour la gestion des comptes

PowerShell est un outil puissant pour gérer et automatiser de nombreuses tâches administratives, y compris la gestion des stratégies de verrouillage. Vous pouvez utiliser des scripts PowerShell pour vérifier l’état des GPOs appliquées ou pour forcer une mise à jour des politiques sur des groupes d’ordinateurs. Par exemple, PowerShell peut être utilisé pour lister et déverrouiller des comptes, ce qui est particulièrement utile dans les grandes organisations où la gestion manuelle serait trop chronophage.

Un script PowerShell peut être exécuté pour vérifier le statut de verrouillage des comptes utilisateurs et s’assurer que les bonnes politiques sont appliquées. De plus, il est possible d’automatiser la génération de rapports réguliers sur l’application des GPOs, facilitant ainsi le suivi et la gestion continue des politiques de sécurité.

Auditer les événements de verrouillage

L’audit des événements de verrouillage est une pratique importante pour garantir la sécurité et la conformité des systèmes. En configurant les journaux d’audit pour capturer les événements de verrouillage, vous pouvez obtenir des informations précieuses sur les incidents de sécurité potentiels et les comportements des utilisateurs. Créez une GPO d’audit pour consigner ces événements, et surveillez les événements associés au verrouillage, tels que l’ID 4740, qui fournit des informations sur le compte et l’origine de la tentative de connexion.

Assurez-vous que les paramètres d’audit sont correctement configurés dans votre GPO pour capturer les événements liés aux sessions de verrouillage. Analysez régulièrement ces journaux pour détecter des anomalies, telles que des tentatives fréquentes de connexion échouées, qui pourraient indiquer des tentatives d’accès non autorisées. Cela vous permettra de réagir rapidement aux menaces potentielles et d’ajuster vos stratégies de sécurité en conséquence.

Améliorer la sécurité des sessions utilisateur

Configurer la politique de verrouillage des comptes

La configuration d’une politique de verrouillage des comptes est une mesure de sécurité essentielle qui protège les comptes utilisateurs contre les accès non autorisés. Elle est particulièrement efficace pour prévenir les attaques par force brute en limitant le nombre de tentatives de connexion échouées avant le verrouillage d’un compte. Dans Active Directory, la politique de verrouillage des comptes est désactivée par défaut (0 tentatives d’ouvertures de session non valides). En mettant en place une politique adaptée, vous pouvez améliorer considérablement la sécurité tout en équilibrant l’expérience utilisateur et les besoins opérationnels.

| Paramètre | Description | Valeur Recommandée |

|---|---|---|

| Nombre d’échecs avant verrouillage | Le nombre de tentatives échouées autorisées avant qu’un compte soit verrouillé. | 5 tentatives |

| Durée du verrouillage | La durée pendant laquelle un compte reste verrouillé après avoir atteint le seuil d’échecs. | 30 minutes |

| Délai de réinitialisation du compteur | Temps écoulé après lequel le compteur des tentatives échouées est remis à zéro si l’utilisateur ne se connecte pas à nouveau. | 15 minutes |

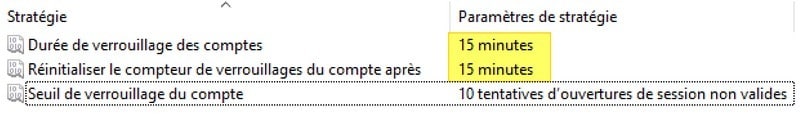

Pour configurer cette politique, accédez à la console de gestion de stratégie de groupe et naviguez vers « Configuration de l’ordinateur », « Stratégies », « Paramètres Windows », « Paramètres de sécurité », « Stratégies de compte », puis « Stratégies de verrouillage de compte ». Assurez-vous que les paramètres choisis correspondent aux exigences spécifiques et aux politiques internes de votre organisation pour garantir une sécurité optimale sans perturber l’expérience utilisateur.

Analyser les incidents de verrouillage

Il est important d’analyser régulièrement les incidents de verrouillage de compte pour comprendre les causes sous-jacentes et ajuster les politiques en conséquence. Utilisez des outils comme « Microsoft Account Lockout and Management Tools » pour analyser ces incidents, et examinez les journaux d’événements pour identifier les utilisateurs ou systèmes qui rencontrent fréquemment des verrouillages. Cela peut révéler des problèmes de configuration, des erreurs d’utilisateur ou des tentatives d’intrusion.

En utilisant ces informations, vous pouvez ajuster vos politiques de verrouillage pour trouver un équilibre entre sécurité et convivialité. Par exemple, si vous constatez que de nombreux utilisateurs sont verrouillés en raison de tentatives de connexion échouées, envisagez d’améliorer les processus de réinitialisation de mot de passe ou de fournir une formation supplémentaire sur les pratiques de sécurité.

Recommandations pour une sécurité optimale

Pour garantir une sécurité optimale des sessions utilisateur, il est essentiel de combiner plusieurs stratégies de sécurité. En plus de mettre en œuvre le verrouillage automatique des sessions, envisagez d’utiliser l’authentification multifactorielle (MFA) pour ajouter une couche supplémentaire de protection.

- Verrouillage automatique après 10 tentatives échouées

- Réinitialisation après 15 minutes

- Durée de verrouillage de 15 minutes

Ces mesures rendront beaucoup plus difficile l’accès non autorisé aux systèmes, même si un mot de passe est compromis.

Assurez-vous également que toutes les politiques de sécurité sont régulièrement révisées et mises à jour pour refléter les nouvelles menaces et les meilleures pratiques de l’industrie. Il est également recommandé d’augmenter la taille du journal « Sécurité » sur l’émulateur PDC dans les infrastructures avec plusieurs contrôleurs de domaine.

Formez vos utilisateurs sur l’importance de la sécurité des sessions et des mots de passe, et encouragez-les à signaler immédiatement toute activité suspecte. En adoptant une approche proactive et holistique de la sécurité, vous protégez non seulement vos données, mais aussi la réputation de votre organisation.