Bonjour à tous ! Aujourd’hui, nous allons parler d’un sujet qui nous concerne tous, que l’on soit une grande entreprise, une PME ou même un particulier. Il s’agit de la cyberattaque. Vous vous êtes peut-être déjà demandé : « Comment ces pirates s’y prennent-ils pour pirater mes comptes ou ceux de ma société ? » ou encore « Pourquoi entendre parler de rançongiciel et de vol de données dans les médias ? ».

Dans cet article, je vais vous expliquer, de manière simple et accessible, les différentes étapes d’une attaque informatique. Nous allons également voir quelques exemples d’attaques récentes et surtout, nous allons parler sensibilisation pour éviter de tomber dans leurs pièges.

Notre objectif chez ROVERBA est de vous offrir une vision claire, concrète et pratique de la cybersécurité. Malgré la complexité technique qui peut parfois entourer ce domaine, il est tout à fait possible de comprendre, avec des mots simples, comment se déroule une cyberattaque et quelles précautions vous pouvez prendre dès maintenant pour protéger votre entreprise et vos actifs.

Qu’est-ce qu’une cyberattaque ?

Une cyberattaque est une tentative, réussie ou non, d’intrusion dans un système informatique, un réseau ou un appareil connecté (ordinateur, smartphone, tablette, objets connectés, etc.). Cette intrusion a pour but de voler, chiffrer, saboter ou manipuler des données ou des infrastructures. Les hackers (ou pirates informatiques) peuvent agir seuls ou en groupes organisés. On parle souvent de cybercriminels, de hacktivistes, d’états-nations (APT : Advanced Persistent Threat), ou même de compétiteurs malveillants cherchant à nuire à la réputation d’une entreprise.

Très souvent, on associe le terme malware (logiciel malveillant) à ces attaques : un malware peut être un virus, un ver, un rançongiciel (ransomware), un cheval de Troie, etc. Mais il ne faut pas oublier que certaines attaques ne nécessitent même pas de code malveillant. On peut aussi manipuler psychologiquement les personnes (via le phishing ou ingénierie sociale), pour obtenir leurs identifiants ou leur faire réaliser des actions malveillantes sans qu’elles s’en rendent compte.

Pourquoi est-ce essentiel de s’en soucier ?

Aujourd’hui, la cybersécurité n’est plus un luxe ou un sujet réservé aux grandes entreprises. Au contraire, on voit de plus en plus de PME ou même de TPE devenir la cible d’attaques. Pourquoi ? Parce qu’elles disposent parfois de moins de ressources pour sécuriser leurs systèmes informatiques, et qu’elles peuvent détenir des données sensibles (données clients, R&D, informations financières, etc.).

Les conséquences d’une cyberattaque peuvent être dramatiques :

- Perte ou vol de données confidentielles

- Chiffrement des fichiers via un rançongiciel, rendant les données inaccessibles

- Interruption de service ou de production (et donc perte de revenus)

- Perte de confiance des clients ou des partenaires

- Atteinte à l’image et à la réputation

En somme, peu importe la taille ou le secteur d’activité : personne n’est à l’abri. C’est la raison pour laquelle il est primordial de comprendre, ne serait-ce que dans les grandes lignes, comment se déroule une cyberattaque. Cela permet de mieux s’en prémunir et de réagir de façon efficace si l’incident se produit.

Les 7 grandes étapes d’une cyberattaque (en langage simple)

Bien sûr, il existe une multitude de scénarios d’attaques, mais on retrouve souvent un schéma commun. Pour faire simple, la plupart des cyberattaques suivent ces grandes étapes :

Etape 1. La reconnaissance (ou préparation)

Ici, l’attaquant va collecter un maximum d’informations sur sa cible. C’est un peu comme un cambrioleur qui observe une maison, relève les habitudes des habitants, note les endroits où les caméras de surveillance sont positionnées, etc.

- Comment fait-il ?

- Il regarde le site web de l’entreprise, ses réseaux sociaux, ses annonces de recrutement, etc.

- Il peut utiliser des outils d’OSINT (Open Source Intelligence), c’est-à-dire l’art d’analyser toutes les informations accessibles au public.

- Il peut essayer de contacter par téléphone ou par e-mail certains employés pour obtenir des informations en se faisant passer pour un partenaire, un fournisseur, etc.

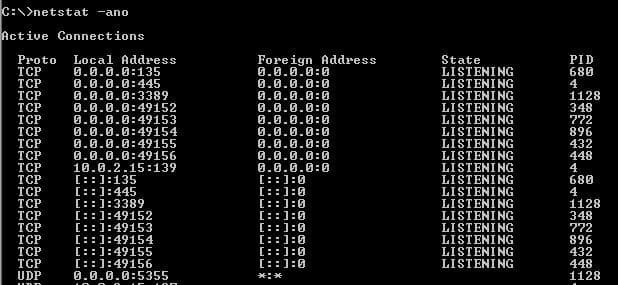

- Il lance des scans de port pour trouver quels services sont ouverts sur les serveurs de la cible (SSH, RDP, FTP, etc.).

- Il recherche des failles connues sur les versions de logiciels utilisées par la cible.

- Pourquoi c’est important pour lui ?

- Parce qu’il veut trouver le point faible sur lequel il va s’appuyer pour s’introduire dans le système (par exemple un serveur mal configuré, un employé peu formé qui pourrait cliquer sur n’importe quel lien, etc.).

Etape 2. L’intrusion (ou exploitation)

Après avoir repéré des failles potentielles, l’attaquant va tenter de s’introduire dans le système.

- Phishing (hameçonnage) : Il s’agit d’une des méthodes les plus courantes. Il envoie un e-mail qui semble provenir d’une source légitime (banque, client, administration, patron…) et incite la victime à cliquer sur un lien malveillant ou à télécharger une pièce jointe infectée.

- Exploits de vulnérabilités : S’il trouve une version d’un logiciel ou d’un système d’exploitation non mise à jour, il peut utiliser une faille (déjà connue des hackers) pour s’y introduire. C’est un peu comme si vous laissiez une fenêtre ouverte.

- Force brute : Dans certains cas, il peut tenter de deviner ou de “casser” un mot de passe (surtout s’il est faible).

Etape 3. L’établissement d’un point d’appui (persistance)

Une fois qu’il a réussi à pénétrer le système, l’attaquant va chercher à y rester le plus longtemps possible, sans se faire repérer.

- Backdoor (porte dérobée) : Il installe un logiciel malveillant (souvent appelé RAT – Remote Access Trojan) pour pouvoir revenir quand il le souhaite, même si la faille initiale est comblée.

- Augmentation de privilèges : Il essaie d’obtenir des droits administrateur (root, Domain Admin, etc.) afin de pouvoir faire plus de choses et se cacher plus facilement.

- Dissémination : Il peut laisser plusieurs portes d’accès pour éviter de perdre la main si une porte est fermée.

Etape 4. Le mouvement latéral (propagation)

Maintenant qu’il est dans le réseau (ou l’infrastructure) de la victime, l’attaquant va explorer tout ce qui est accessible :

- Rebond d’hôte en hôte : Il saute de machine en machine, de serveur en serveur, en cherchant plus de données ou de droits.

- Récupération de nouveaux identifiants : Chaque fois qu’il met la main sur un mot de passe ou un token, il peut accéder à d’autres parties du réseau.

- Cartographie : Il identifie les serveurs et les bases de données critiques, il note où se trouvent les données sensibles (propriétés intellectuelles, dossiers clients, comptes financiers, etc.).

Etape 5. L’exfiltration des données (ou vol de données)

Si l’objectif est de voler de l’information, c’est à ce moment-là que l’attaquant va copier ou transférer les données en dehors de l’entreprise, souvent de manière discrète.

- Méthodes courantes :

- Compresser et chiffrer les données avant de les envoyer sur un serveur distant.

- Les envoyer en petites quantités pour éviter d’attirer l’attention sur la bande passante.

- Utiliser des protocoles ou des canaux chiffrés pour masquer le trafic (SSH, VPN, Dark Web, etc.).

Etape 6. Le chiffrement ou sabotage (optionnel mais fréquent)

Dans le cas d’une attaque de type rançongiciel (ransomware), l’attaquant va souvent chiffrer toutes les données ou paralyser tout le système d’information de la victime. Le but ? Demander une rançon en échange de la clé de déchiffrement.

- Rançongiciel : L’attaquant chiffre tout ou partie du réseau et affiche un message indiquant le montant de la rançon (souvent en cryptomonnaie).

- Menace de divulgation : Parfois, les hackers menacent aussi de divulguer les données volées si la rançon n’est pas payée. Cela met la pression sur l’entreprise qui craint un scandale ou une perte de confiance de ses clients.

Etape 7. L’effacement des traces

Enfin, pour ne pas se faire retracer, l’attaquant va :

- Effacer ou modifier les logs (journaux) du système pour qu’on ne puisse pas reconstituer la chronologie de l’attaque.

- Supprimer ou désactiver certaines backdoors qui seraient trop visibles.

Malgré cela, il peut arriver que l’attaquant maintienne l’accès (grâce à une backdoor bien dissimulée) pour revenir plus tard. C’est ce qu’on appelle une APT (Advanced Persistent Threat), une menace persistante qui peut durer des mois, voire des années, si elle n’est pas détectée.

Voici quelques exemples concrets d’attaques récentes

Pour donner un peu plus de contexte et montrer que ces attaques ne sont pas de la science-fiction, voici quelques cas qui ont fait la une de l’actualité ces dernières années.

L’attaque WannaCry (2017)

En mai 2017, un rançongiciel appelé WannaCry (ou WannaCrypt) se propage à une vitesse fulgurante à travers le monde. Il exploite une faille de Windows (connue sous le nom d’EternalBlue) pour s’introduire dans les systèmes qui n’ont pas été mis à jour.

- Conséquences : Plus de 200 000 ordinateurs infectés dans plus de 150 pays. Des hôpitaux britanniques ont dû annuler des opérations, le constructeur automobile Renault a dû stopper certaines chaînes de production, etc.

- Leçon à retenir : L’importance de faire les mises à jour de sécurité, même si parfois c’est contraignant.

NotPetya (2017)

Un autre malware (qui ressemblait à un ransomware mais était en fait un wiper, c’est-à-dire qu’il effaçait ou détruisait les données) a fait d’énormes dégâts en juin 2017. Baptisé NotPetya, il a surtout touché l’Ukraine, mais s’est rapidement propagé à d’autres pays.

- Conséquences : Plusieurs grandes multinationales ont été impactées (Maersk, Merck, Saint-Gobain, etc.), avec des pertes s’élevant à plusieurs centaines de millions de dollars.

- Leçon à retenir : Même si ce type de malware ressemble à un rançongiciel, il peut avoir d’autres objectifs (sabotage, destruction), et les dégâts peuvent être énormes.

Voir aussi cet article

L’attaque de Colonial Pipeline (2021)

En mai 2021, l’opérateur d’un important oléoduc américain, Colonial Pipeline, est victime d’une attaque par rançongiciel menée par un groupe criminel nommé DarkSide.

- Conséquences : Paralysie du principal réseau d’oléoducs de la côte Est des États-Unis. Pénurie d’essence dans certaines stations, hausse des prix du carburant, création d’un vent de panique auprès des consommateurs.

- Leçon à retenir : Les infrastructures critiques (énergie, transport, santé, etc.) sont particulièrement vulnérables. Une simple attaque informatique peut avoir un impact majeur sur la vie quotidienne de milliers, voire de millions de personnes.

Kaseya (2021)

L’attaque contre Kaseya, une entreprise qui fournit des solutions informatiques pour d’autres compagnies (MSP – Managed Service Providers), démontre l’effet domino d’une cyberattaque.

- Méthode : Les hackers ont exploité une vulnérabilité dans un outil de gestion à distance de Kaseya pour déployer un rançongiciel (REvil) sur les clients de l’entreprise.

- Conséquences : Des centaines d’entreprises, dans plusieurs pays, se sont retrouvées paralysées (coïncidant avec un week-end prolongé aux États-Unis).

- Leçon à retenir : Les chaînes d’approvisionnement logicielles (supply chain) sont un vecteur d’attaque redoutable. Une seule vulnérabilité chez un fournisseur IT peut impacter un grand nombre de sociétés clientes.

Log4Shell (2021-2022)

Fin 2021, la découverte d’une faille dans Log4j (un composant Java très utilisé pour la journalisation des logs) a provoqué un vent de panique dans le monde de l’IT. Appelée Log4Shell, cette vulnérabilité permettait à un attaquant d’exécuter du code à distance sur des serveurs vulnérables, simplement en envoyant des requêtes spécifiques.

- Conséquences : Cette faille a été qualifiée de “plus grande vulnérabilité de la décennie” par certains experts, car elle touche potentiellement des millions de serveurs et d’applications dans le monde.

- Leçon à retenir : L’importance de faire un inventaire complet de vos dépendances logicielles et de suivre de près les correctifs de sécurité.

D’autres cas médiatisés

- Attaques contre les hôpitaux et les centres de soins, notamment pendant la crise sanitaire, pour exfiltrer des données ou exiger des rançons.

- Vol de données clients chez des grands groupes de e-commerce ou de services (ex. : Alibaba, Facebook, Marriott, etc.).

- Escroqueries liées aux cryptomonnaies et aux NFT, profitant de la méconnaissance du grand public sur ces sujets.

Ces exemples montrent bien que personne n’est à l’abri et que les pirates peuvent frapper n’importe quel secteur.

Pourquoi la sensibilisation est vitale ?

Vous vous dites peut-être : « D’accord, tout ça c’est technique, mais finalement, moi ou mes collaborateurs, que pouvons-nous faire ? Nous ne sommes pas des experts en sécurité informatique ! » C’est là que la sensibilisation entre en jeu. Vous pouvez également découvrir le plan stratégique 2025-2027 de l’ANSSI relative à la cybersécurité.

La plupart des attaques réussies exploitent un maillon humain : un clic imprudent sur un lien, un mot de passe trop simple, une mauvaise configuration laissée par ignorance. La cybersécurité est l’affaire de tous dans la société, pas seulement du service informatique.

- Plus les collaborateurs sont conscients des dangers, plus ils seront vigilants.

- Un employé formé au phishing reconnaîtra plus facilement un e-mail suspect et évitera de cliquer sur un lien frauduleux.

- Un responsable marketing ou RH, s’il est sensibilisé, fera plus attention aux documents qu’il reçoit ou qu’il envoie, et aux informations sensibles qu’il partage en ligne.

En d’autres termes, la sensibilisation est souvent la première ligne de défense contre les cyberattaques.

Les bons réflexes pour se protéger : Suivez ce guide de sensibilisation

Maintenant que nous avons vu comment se déroule une attaque et pourquoi la sensibilisation est vitale, passons en revue les bonnes pratiques à adopter.

1. Former les équipes (et soi-même !)

C’est le pilier de la cybersécurité. Proposez des formations régulières et adaptées au niveau de chacun :

- Sessions de sensibilisation sur les e-mails suspects, la gestion des mots de passe, les risques des clés USB trouvées dans la rue (oui, ça arrive !).

- Mises en situation (ex. : envoi de faux e-mails de phishing pour tester la réactivité et la prudence de vos équipes).

- Ateliers pratiques sur la sécurisation de sa messagerie, l’installation d’antivirus, l’activation de la double authentification (2FA), etc.

Chez ROVERBA, nous insistons beaucoup sur cette dimension pédagogique, car un collaborateur bien formé est nettement plus difficile à piéger.

2. Mettre à jour régulièrement son système

Cela peut paraître évident, mais combien d’entreprises négligent les mises à jour par manque de temps ou par peur qu’une mise à jour casse un processus métier ? Pourtant, ne pas mettre à jour un système ou un logiciel revient à laisser volontairement les portes ouvertes.

- Activez les mises à jour automatiques si possible.

- Tenez à jour votre antivirus et vos firewalls.

- Vérifiez régulièrement que les logiciels utilisés sont toujours supportés par l’éditeur (pas d’OS trop ancien, pas de CMS web obsolète, etc.).

3. Utiliser des mots de passe robustes et la double authentification

Un mot de passe faible ou réutilisé sur plusieurs sites est un cadeau pour un hacker.

- Un mot de passe fort, c’est au moins 12 caractères, comprenant des majuscules, des minuscules, des chiffres et des caractères spéciaux.

- Utilisez un gestionnaire de mots de passe (ex. : KeePass, 1Password, LastPass, etc.) pour ne pas avoir à mémoriser plein de mots de passe.

- Double authentification (2FA) : Activez-la dès que possible (Google, Microsoft, réseaux sociaux, solutions cloud, etc.). Cela réduit drastiquement les risques de piratage si votre mot de passe est compromis.

4. Segmenter son réseau et limiter les privilèges

Ne mettez pas tous vos œufs dans le même panier. Si un attaquant parvient à prendre le contrôle d’un simple poste utilisateur, il ne doit pas avoir la possibilité de naviguer librement et d’accéder à tout.

- Segmentation réseau : Séparer le réseau en plusieurs sous-réseaux (production, tests, administration, invités, etc.).

- Principe du moindre privilège : Donner à chaque employé ou chaque service uniquement les droits dont il a besoin pour faire son travail (pas d’accès administrateur si ce n’est pas nécessaire).

5. Surveiller et détecter les activités suspectes

Il ne suffit pas de mettre des barrières, il faut aussi surveiller ce qui se passe dans le système.

- SIEM (Security Information and Event Management) : Ces solutions analysent les logs et détectent des comportements anormaux.

- IDS / IPS (Intrusion Detection/Prevention Systems) : Des outils qui repèrent et bloquent les tentatives d’intrusion connues.

- Alertes : Mettre en place des notifications en cas de connexion inhabituelle (ex. : depuis un pays étranger si vos équipes sont censées être basées en France).

6. Réaliser des sauvegardes régulières hors-ligne

En cas d’attaque par rançongiciel, il est indispensable de pouvoir récupérer ses données sans payer la rançon.

- Sauvegardes multiples : Avoir plusieurs copies sur des supports différents (NAS, disques durs externes, cloud sécurisé, etc.).

- Stockage hors-ligne : Conservez au moins une copie déconnectée du réseau, pour éviter qu’elle soit compromise en même temps que votre système principal.

- Test de restauration : Vérifiez régulièrement que vous pouvez restaurer vos données sans problème.

7. Élaborer un plan de réponse à incident

On espère toujours ne jamais avoir à s’en servir, mais il vaut mieux être préparé.

- Qui fait quoi ? Définissez les rôles et responsabilités en cas d’incident (qui contacte les partenaires, qui gère la communication en interne, qui pilote la réponse technique, etc.).

- Scénarios d’attaque : Entraînez-vous sur des cas fictifs, réalisez des exercices de cybercrise.

- Communication : Préparez des messages types pour les clients, actionnaires, médias si jamais l’attaque devient publique.

8. Maintenir une veille active et rester informé

Le paysage des menaces évolue sans cesse, tout comme les technologies et les failles.

- Suivez l’actualité cybersécurité (sites spécialisés, blogs, alertes des éditeurs de logiciels, etc.).

- Participez à des webinaires, conférences ou salons professionnels pour rester à jour sur les bonnes pratiques.

- Si possible, souscrivez à des services d’alerte (CERT, ANSSI en France, ENISA en Europe, etc.) pour être au courant des failles critiques.

Conclusion

Voilà, nous esperons que cet article vous a permis d’y voir plus clair sur la manière dont un pirate s’y prend pour infiltrer un système et quelles étapes il suit généralement : reconnaissance, intrusion, persistance, mouvement latéral, exfiltration, parfois chiffrement, et enfin effacement des traces.

Retenez que, malgré la technologie en jeu, l’humain reste très souvent le maillon central dans la réussite ou l’échec d’une attaque. Une entreprise quelle qu’elle soit qui forme et sensibilise ses collaborateurs, qui applique régulièrement des correctifs de sécurité, et qui surveille activement son infrastructure, réduit considérablement le risque d’être la proie de cybercriminels.

En résumé :

- Sensibilisez et formez vos équipes en continu.

- Mettez à jour vos systèmes et logiciels.

- Utilisez des mots de passe solides et la double authentification.

- Segmentez votre réseau et limitez les droits.

- Détectez les comportements suspects via des outils de supervision.

- Faites des sauvegardes régulières, y compris hors-ligne.

- Ayez un plan de réponse à incident pour être réactif en cas de problème.

- Restez informé et effectuez une veille constante.

N’oubliez pas : chez ROVERBA, nous sommes là pour vous accompagner dans le développement de votre cybersécurité. Nous sommes armé pour vos besoins; d’audits, de conseils, de solutions techniques ou de formations, nous pouvons vous aider à mettre en place une stratégie globale adaptée à votre entreprise, à vos équipes et à votre secteur d’activité.

Si vous avez la moindre question, envie d’échanger ou d’approfondir un point précis, n’hésitez pas à nous contacter. Nous serons ravis de partager nos expertises et de vous aider à faire face aux défis de la cybersécurité.

En attendant, restez vigilants, curieux et continuez à vous informer. Le monde numérique regorge d’opportunités extraordinaires, mais aussi de menaces qu’il ne faut pas sous-estimer. Plus vous serez conscients des enjeux, mieux vous saurez vous en prémunir.