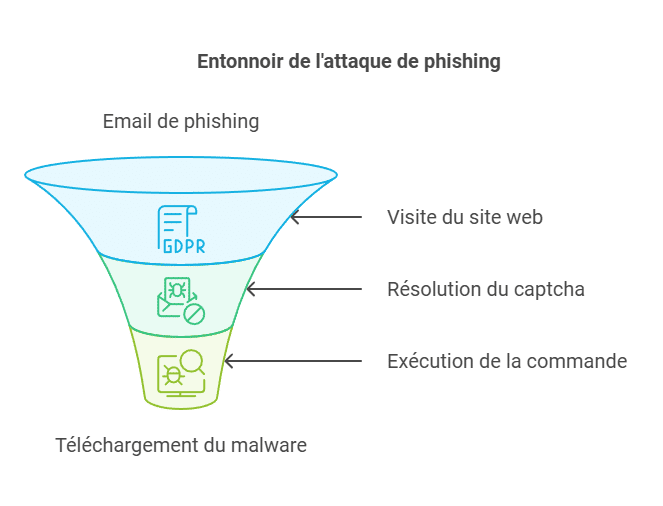

Les cyberattaques continuent de gagner en sophistication, et une nouvelle méthode de phishing vient de le prouver. Cette fois, ce sont les utilisateurs de github qui ont été ciblés via une campagne utilisant un faux email d’alerte et une captcha frauduleuse. L’objectif ? Inciter les victimes à exécuter une série de commandes sur windows, menant au téléchargement d’un malware connu sous le nom de lumma stealer.

Un stratagème bien rodé : comment les hackers piègent leurs victimes

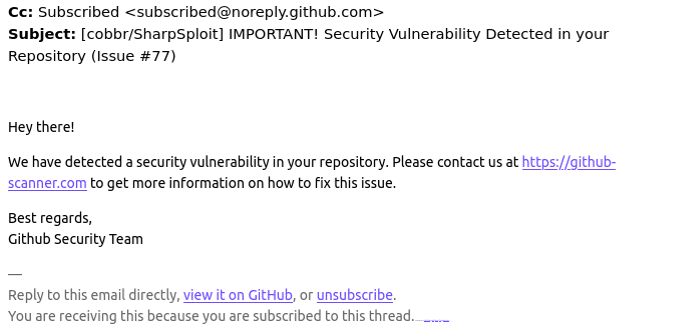

Les cybercriminels à l’origine de cette attaque ont conçu un email d’apparence légitime, prétendant provenir de l’équipe de sécurité de github. Le message avertit les utilisateurs d’une prétendue faille de sécurité dans leurs dépôts de code et les invite à agir rapidement en suivant un lien. ce lien redirige vers un site frauduleux, github-scanner[.]com, qui reproduit l’interface officielle de github. Une fois sur le site, les utilisateurs sont invités à résoudre une captcha pour prouver leur humanité.

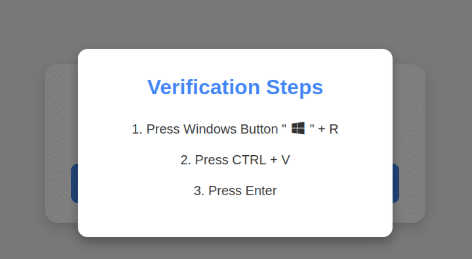

Derrière cette fausse captcha se cache une attaque en trois étapes :

- ouvrir l’invite de commande windows : les utilisateurs doivent simultanément appuyer sur les touches

windowsetr. - coller un code pré-copié : le site utilise une api javascript pour placer un code malveillant dans le presse-papiers de l’utilisateur.

- exécuter la commande : un simple appui sur

entréedéclenche l’exécution du code via powershell, téléchargeant et lançant le malware lumma stealer.

Ce mécanisme exploite des comportements humains naturels, notamment la confiance envers des interfaces familières et une méconnaissance des implications techniques des actions demandées.

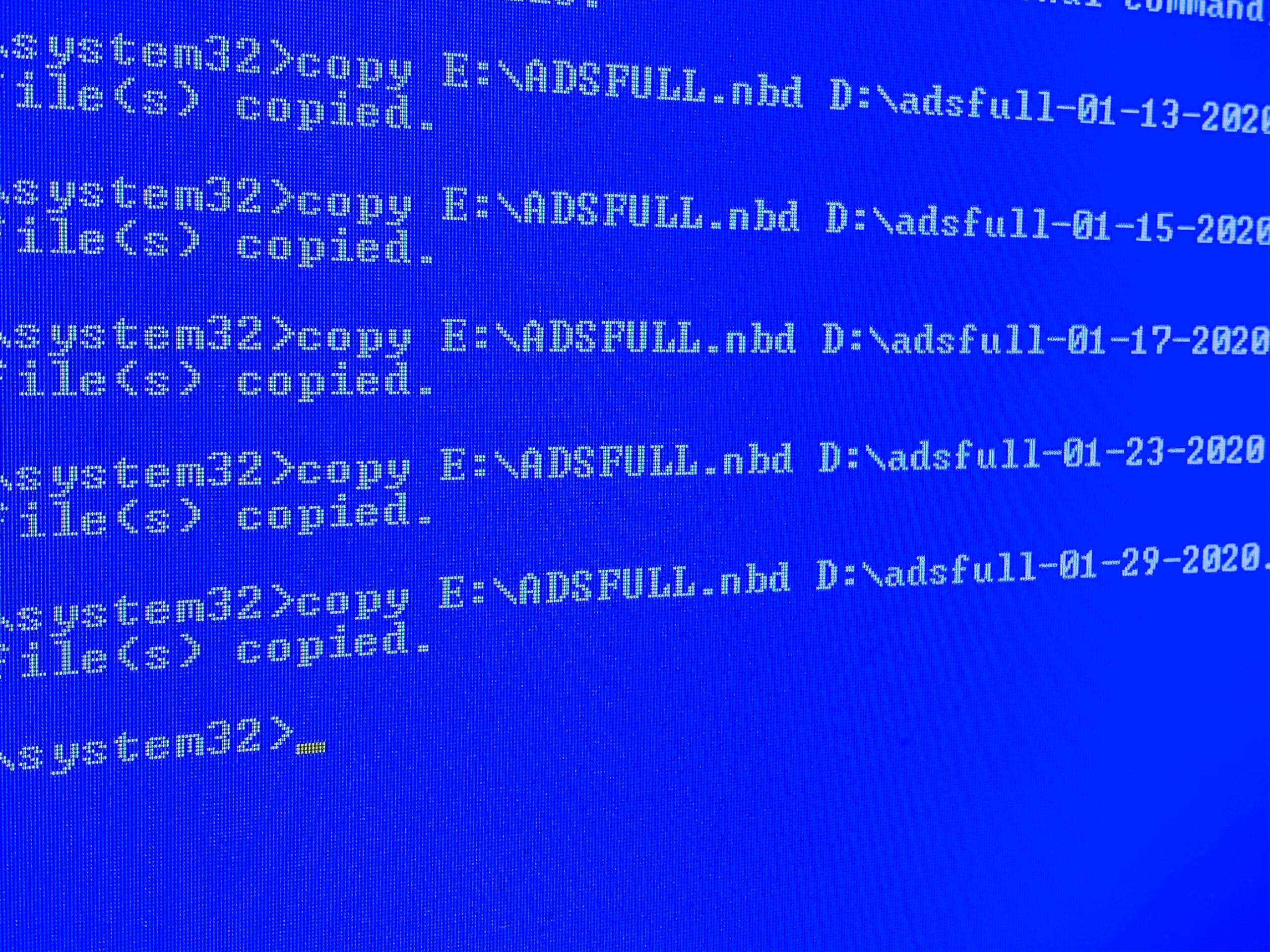

Le rôle clé de powershell dans l’attaque

Powershell, intégré nativement dans Windows, est un outil puissant permettant d’automatiser des tâches et de gérer des systèmes. bien qu’indispensable pour les administrateurs système et les développeurs, il représente également un risque lorsqu’il est utilisé de manière malveillante. Dans cette attaque, powershell a permis aux hackers de télécharger et d’exécuter le fichier malveillant « l6e.exe », contenant le malware lumma stealer.

Ce malware est conçu pour extraire des données sensibles telles que les identifiants stockés sur l’ordinateur de la victime. En quelques secondes, les pirates peuvent accéder à des informations critiques qui peuvent être revendues ou utilisées pour d’autres attaques ciblées.

Les impacts potentiels : au-delà des données volées

1. vol de données et atteinte à la vie privée

Les données volées par lumma stealer incluent souvent des identifiants, des mots de passe et des informations personnelles. Ces données peuvent être utilisées pour accéder à des comptes professionnels ou personnels, compromettant la vie privée des victimes. Pire encore, elles peuvent être revendues sur le dark web, exposant les utilisateurs à des menaces persistantes.

2. conséquences psychologiques et professionnelles

Les attaques de phishing ne causent pas seulement des pertes financières ou techniques. Elles ont également un impact psychologique significatif, en particulier lorsque des données critiques sont perdues ou exploitées. Stress, anxiété et perte de confiance sont fréquents chez les victimes. Pour les entreprises, ces attaques peuvent entraîner des interruptions de service, une perte de productivité et une dégradation de l’image de marque.

Inscrivez-vous à notre newsletter

recevez nos actus Cloud & Cybersécurité

3. vulnérabilité accrue des entreprises

Si cette attaque a ciblé les utilisateurs individuels de Github, elle met également en lumière une faiblesse structurelle : les organisations où les employés ne sont pas formés aux bonnes pratiques de cybersécurité sont particulièrement vulnérables. Pour en savoir plus sur les solutions adaptées, consultez notre page sur la sécurité informatique en entreprise.

Comment se protéger contre ces attaques

La prévention est essentielle face à des attaques de phishing toujours plus élaborées. Voici quelques recommandations clés :

1. sensibiliser et former les utilisateurs

L’éducation est la première ligne de défense contre le phishing. Les utilisateurs doivent apprendre à repérer les signes d’une attaque, comme les adresses email suspectes, les urls inhabituelles et les demandes d’exécution de commandes.

2. renforcer les paramètres de sécurité

- restreindre l’accès à powershell : limitez l’usage de powershell aux utilisateurs qui en ont réellement besoin. des outils comme

hardentoolspeuvent désactiver ou restreindre ses fonctionnalités pour les utilisateurs non techniques. - bloquer les accès au presse-papiers : configurez les navigateurs pour interdire aux sites web de copier du contenu dans le presse-papiers sans autorisation explicite.

- surveiller les activités suspectes : utilisez des logiciels capables de détecter et de bloquer les comportements inhabituels, notamment l’exécution de scripts malveillants.

3. mettre en place des politiques d’entreprise solides

Les entreprises doivent adopter des politiques de sécurité robustes, incluant l’utilisation d’authentifications multifactor (mfa), la limitation des privilèges utilisateur et des audits réguliers des systèmes.

Que faire si vous êtes victime

Si vous pensez avoir été ciblé par cette attaque, voici les étapes à suivre :

- changez immédiatement vos mots de passe, en commençant par ceux des comptes critiques.

- contactez votre équipe informatique pour analyser et isoler l’attaque.

- utilisez un antivirus pour identifier et supprimer tout fichier suspect.

- surveillez vos comptes pour détecter toute activité inhabituelle.

Une vigilance constante face à des menaces évolutives

Les attaques de phishing comme celle-ci montrent que les hackers continuent d’innover pour contourner les protections existantes. En combinant ingénierie sociale et exploitation d’outils légitimes comme powershell, ils mettent en danger même les utilisateurs expérimentés. Dans ce contexte, la vigilance, la formation et l’adoption de mesures de prévention adaptées sont indispensables pour protéger vos données et votre vie numérique. Restez informés et partagez ces bonnes pratiques pour éviter que d’autres ne tombent dans le piège.