Qu’est-ce qu’un logiciel de détection d’intrusion ?

Introduction :

Dans le monde numérique d’aujourd’hui, la sécurité en ligne est une préoccupation majeure pour les entreprises et les particuliers. Avec l’augmentation des cyberattaques et des menaces en ligne, il est essentiel de mettre en place des mesures de sécurité efficaces pour protéger les systèmes et les réseaux informatiques. Un logiciel de détection d’intrusion (IDS – Intrusion Detection System) joue un rôle crucial dans la prévention et la détection des attaques malveillantes.

Dans cet article, nous allons explorer en détail ce qu’est un logiciel de détection d’intrusion, son fonctionnement, ses différentes catégories et son importance dans le domaine de la sécurité informatique.

I. Qu’est-ce qu’un logiciel de détection d’intrusion ?

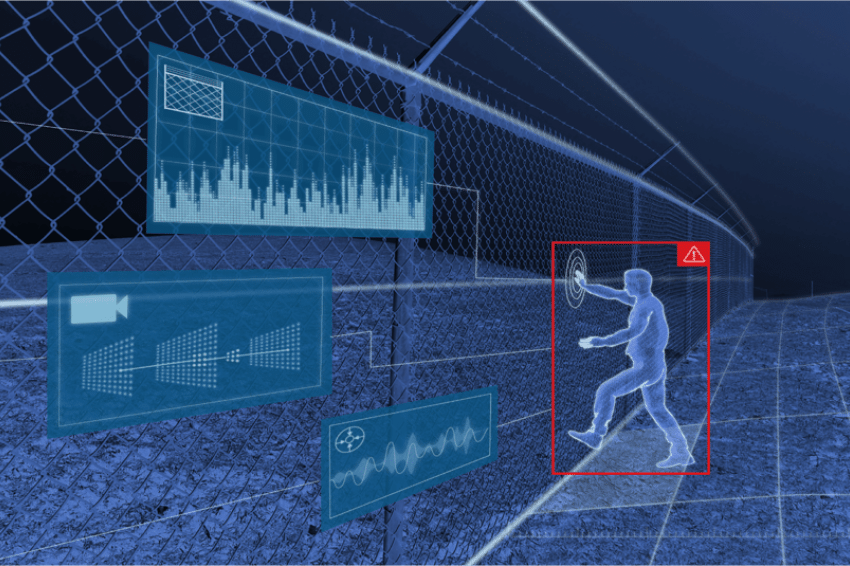

Un logiciel de détection d’intrusion est un outil de sécurité qui surveille activement les activités sur un réseau ou un système informatique à la recherche de comportements malveillants ou d’anomalies. Il utilise une variété de techniques et de mécanismes pour détecter et prévenir les attaques potentielles, y compris les attaques de hackers, les logiciels malveillants et les tentatives d’accès non autorisées.

II. Fonctionnement d’un logiciel de détection d’intrusion :

Un logiciel de détection d’intrusion fonctionne en surveillant et en analysant le trafic réseau, les journaux d’événements et les fichiers système à la recherche de signes d’activités suspectes. Il utilise des règles préconfigurées et des algorithmes avancés pour comparer les données collectées avec des modèles de comportement connus et identifier ainsi les anomalies potentielles.

Il existe deux types principaux de logiciels de détection d’intrusion : les systèmes de détection d’intrusion basés sur les signatures (IDS basés sur les signatures) et les systèmes de détection d’intrusion basés sur les comportements (IDS basés sur les comportements).

1. IDS basés sur les signatures :

Les IDS basés sur les signatures utilisent des bases de données de signatures préconfigurées pour identifier les modèles de comportement malveillants connus. Ils comparent le trafic réseau, les journaux d’événements et les fichiers système avec ces signatures pour détecter les attaques déjà connues. L’avantage de ce type d’IDS est qu’il est rapide et précis dans la détection des attaques connues. Cependant, il a tendance à être moins efficace pour détecter les nouvelles attaques ou les variantes d’attaques existantes.

2. IDS basés sur les comportements :

Les IDS basés sur les comportements utilisent des algorithmes avancés pour analyser le trafic réseau et les activités du système à la recherche de schémas de comportement anormaux. Ils établissent des profils de comportement normaux pour les utilisateurs, les applications et les systèmes, et détectent les écarts par rapport à ces profils.

Cela permet de détecter les attaques inconnues ou les comportements anormaux qui pourraient indiquer une activité malveillante. Les IDS basés sur les comportements sont plus efficaces pour détecter les attaques ciblées et les attaques de jour zéro, mais ils ont tendance à générer plus de faux positifs.

III. Différentes catégories de logiciels de détection d’intrusion :

Les logiciels de détection d’intrusion peuvent être classés en plusieurs catégories en fonction de leur emplacement et de leur mode de fonctionnement.

1. IDS réseau (NIDS) :

Les IDS réseau surveillent le trafic réseau entrant et sortant pour détecter les activités suspectes. Ils sont généralement déployés à la périphérie du réseau ou sur des segments de réseau sensibles. Les NIDS analysent les paquets de données à la recherche de signatures connues ou de comportements anormaux.

2. IDS hôte (HIDS) :

Les IDS hôte sont installés sur des machines individuelles pour surveiller les activités du système au niveau de l’hôte. Ils analysent les journaux d’événements, les fichiers système et les activités des utilisateurs pour détecter les activités malveillantes ou les tentatives d’accès non autorisées.

3. IDS hybrides :

Les IDS hybrides combinent les fonctionnalités des IDS réseau et des IDS hôte pour offrir une protection plus complète. Ils surveillent à la fois le trafic réseau et les activités du système pour détecter les attaques potentielles.

Inscrivez-vous à notre newsletter

recevez nos actus Cloud & Cybersécurité

IV. Importance des logiciels de détection d’intrusion :

Les logiciels de détection d’intrusion jouent un rôle crucial dans la sécurité informatique en aidant à prévenir et à détecter les attaques malveillantes. Voici quelques raisons pour lesquelles ils sont importants :

1. Détection précoce des attaques :

Les IDS permettent de détecter les attaques dès leur début, ce qui permet de prendre des mesures pour les arrêter et minimiser les dommages potentiels. Cela permet également de réduire le temps de réponse aux attaques et d’améliorer la résilience du système.

2. Protection en temps réel :

Les logiciels de détection d’intrusion offrent une protection en temps réel contre les attaques, ce qui permet de réagir rapidement et de bloquer les activités malveillantes avant qu’elles ne causent des dommages.

3. Réduction des risques :

En surveillant activement les activités du réseau et du système, les IDS réduisent les risques d’attaques réussies, de vol de données et de compromission de la sécurité.

Conclusion

En conclusion, un logiciel de détection d’intrusion est un outil essentiel pour assurer la sécurité informatique. Il surveille activement les activités du réseau et du système à la recherche de comportements malveillants ou d’anomalies, et joue un rôle crucial dans la prévention et la détection des attaques.

En utilisant des techniques avancées de détection, les IDS offrent une protection en temps réel contre les attaques malveillantes, réduisent les risques et permettent une réponse rapide aux incidents de sécurité. Il est donc essentiel pour les entreprises et les particuliers de mettre en place des logiciels de détection d’intrusion fiables et efficaces pour protéger leurs systèmes et réseaux informatiques.